Tiempos difíciles para los hackers - Parte 2 Aplicación de la norma EN 18031

La ciberseguridad es un tema central de la normativa europea. De acuerdo con la Directiva sobre equipos radioeléctricos, y con límite agosto de 2025, los productos que utilicen tecnología de radiocomunicación y conexión a internet deberán garantizar la protección de la red, salvaguardar los datos personales y prevenir el fraude. La norma EN 18031 está destinada a ayudar a los fabricantes con el proceso de implementación. La parte 2 aborda su aplicación.

Autor: Gerhard Stelzer

La Ley de Ciberresiliencia de la UE establece requisitos totalmente nuevos relativos a la ciberseguridad de los equipos electrónicos. Fue publicada en el Diario Oficial de la UE en noviembre de 2024, por lo que constituye ya derecho aplicable. No obstante, todavía no existen estándares para ello. Por tanto, se aplica un periodo de transición, previsiblemente hasta diciembre de 2027, a partir del cual los nuevos productos deben cumplir la Ley de Ciberresiliencia.

Hasta entonces, la Directiva sobre equipos radioeléctricos (RED) deberá mejorar, como mínimo, la ciberseguridad de todos los equipos con radiofrecuencia. Para ello, la UE amplió en 2022 la Directiva RED mediante el artículo 3, apartado 3 que, a su vez, define los siguientes 3 subpuntos:

- 3(3)(d) debe garantizarse la protección de la red,

- 3(3)(e) debe haber salvaguardias que garanticen la protección de los datos personales y de la privacidad,

- 3(3)(f) debe garantizarse la protección contra el fraude.

El plazo actual para su aplicación es el 1 de agosto de 2025. Después, no se podrán comercializar en la UE equipos radioeléctricos que no cumplan las especificaciones de ciberseguridad de la Directiva RED.

La norma EN 18031 facilita la aplicación

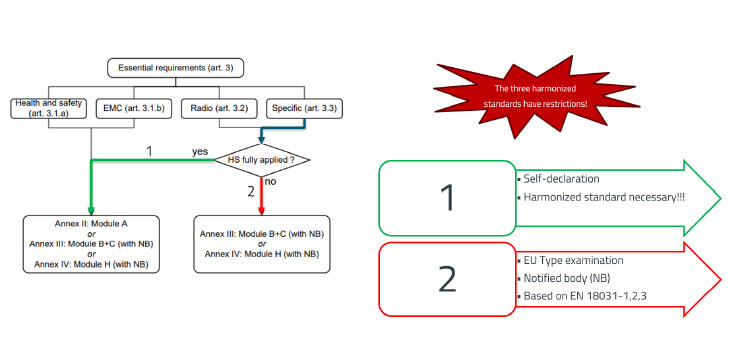

La norma EN 18031, elaborada por la organización normalizadora Cenelec por encargo de la UE, refleja los aspectos de ciberseguridad de la Directiva RED en pruebas concretas. En octubre de 2024, Cenelec presentó la norma EN 18031 ante la Comisión Europea para su examen. Mientras no se complete la armonización de la norma, es decir, su aprobación oficial, los productos todavía deben estar certificados por empresas de pruebas acreditadas (Figura 1).

Comprobación de la conformidad tomando como ejemplo un módulo WiFi

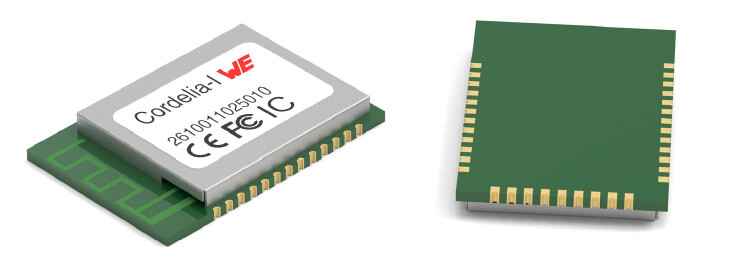

La evaluación de la conformidad se ilustrará aquí utilizando como ejemplo el módulo IoT WiFi Cordelia-I de Würth Elektronik. El módulo WiFi es totalmente conforme con la Directiva RED, incluyendo la ampliación sobre ciberseguridad 2022/30/UE de enero de 2022. El módulo Cordelia-I cumple los estándares IEEE 802.11 b/g/n, emite en la banda de 2,4 GHz y presenta las siguientes características:

- Aprovisionamiento sin contacto (también conocido como aprovisionamiento sin intervención o automático, del inglés zero touch provisioning ZTF) sobre el terreno con QuarkLink (información detallada más adelante)

- Puente UART a nube seguro (modo transparente)

- Formato pequeño: 19 x 27,5 x 4 mm3

- Modo en espera <10 μA

- Configuración inteligente de la antena (módulo 2 en 1)

- Potencia de salida +18 dBm pico (1DSSS)

- Sensibilidad de recepción -92 dBm (1DSSS, 8% PER)

- Rango de temperaturas industrial: desde -40 °C hasta +85 °C

- Autenticación y autorización

- Protección de datos

- Seguridad del software y firmware

- Seguridad en la red

- Seguridad física

- Reacción a incidentes y gestión

- Sensibilización y formación de los usuarios

- Cumplimiento de normas y documentación

Según la Directiva RED, se debe garantizar la ciberseguridad para equipos radioeléctricos, tales como un módulo de radio, con arreglo al artículo 3, apartado 3. Para el módulo de radio Cordelia-I solo es importante 3(3)(d) Protección de la red, porque no procesa datos personales con arreglo a 3(3)(e) ni datos financieros con arreglo a 3(3)(f). En consecuencia, Cordelia-I se debe someter a pruebas con arreglo a EN 18031-1:2024.

Los principales requisitos de seguridad de EN 18031-1:2024 para un equipo radioeléctrico son:

La norma asiste en la comprobación mediante árboles de decisión. Se trata de una estructura de preguntas situadas en cascada que admiten respuestas «sí» y «no». Si la respuesta es «sí» y, por tanto, el resultado es «no aplicable», no es necesario realizar la comprobación correspondiente para el producto en cuestión. En la última pregunta de la cascada, la respuesta «sí» implica que se ha superado («pass») la prueba. Si la respuesta es «no», no se ha superado («fail») y hay que realizar las correcciones pertinentes.

En la comprobación del módulo Cordelia-I se obtuvieron varias experiencias: El entorno de la seguridad es volátil y cambia, por ejemplo, con la Ley de Ciberresiliencia a partir de finales de 2027. Es importante realizar un análisis de los riesgos en materia de ciberseguridad en una fase temprana del proceso de diseño e ir actualizando este análisis de riesgos a lo largo de la vida útil del producto. La aplicación de la ciberseguridad no solo atañe a hardware y software. Las «políticas» también tienen un papel importante, por ejemplo un sistema de aviso de puntos débiles, actualizaciones de software, instalación y mantenimiento sencillos, etc. El objetivo debe ser la seguridad desde el diseño («Security by Design»).

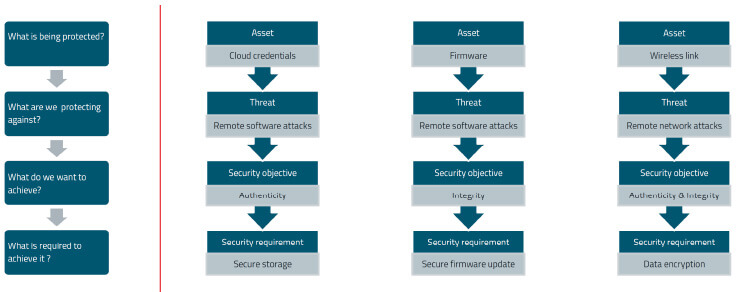

Desarrollo de un concepto de seguridad para un equipo integrado

En el desarrollo de un concepto de seguridad para un equipo integrado es necesario plantear y responder a una serie de preguntas: ¿Qué activo necesita protección? ¿A qué tipo de amenaza se enfrenta? ¿Qué objetivo de seguridad tenemos? ¿Qué necesitamos para ello?

El estado actual de las medidas para garantizar la ciberseguridad en una aplicación IoT cualquiera incluye una serie de elementos de seguridad:

- Una «base de confianza» (root of trust) segura es una identidad unívoca y una clave criptográfica vinculada a la misma. Toda la cadena de seguridad depende de esta base de confianza, por lo que es importante que una base de confianza sea unívoca, invariable y no clonable.

- Secure Boot o «arranque seguro» es una función de seguridad que garantiza que solo se cargue software de confianza durante el proceso de inicio de un equipo. Se trata de un proceso basado en firmware que comprueba la firma digital del cargador de arranque y de todos los componentes siguientes del sistema operativo, antes de cargarlos en la memoria. El objetivo de arranque seguro es impedir la ejecución de malware y otros programas malignos que comprometerían el proceso de arranque del sistema.

- Firmware over-the-air (FOTA) es un proceso por el que se actualiza el firmware de un dispositivo electrónico de manera inalámbrica, generalmente a través de una conexión segura. Las actualizaciones FOTA se pueden emplear para corregir fallos (bugs), añadir nuevas funciones o cubrir brechas de seguridad en el firmware del dispositivo.

- Cada interfaz con el mundo exterior debe considerarse vulnerable y asegurarse. Para la autenticación y encriptación de las interfaces de comunicación, se pueden emplear varios protocolos estándar.

- Las áreas de almacenamiento seguro son entornos de ejecución aislados que ofrecen seguridad basada en el hardware para datos y código delicados. Están concebidas para proteger contra ataques que traten de acceder a datos en la memoria, modificarlos o robar claves criptográficas.

Estas medidas generales para garantizar la seguridad se han implementado en el módulo WiFi Cordelia I (Figura 2). El módulo de radio WiFi dispone de las siguientes funciones de seguridad:

- ID de dispositivo único no manipulable de 10 bytes de longitud

- Arranque seguro (secure boot)

- Almacenamiento seguro (secure storage) con sistema de archivos codificado para guardar certificados y otros datos de acceso

- Actualización inalámbrica (over the air) segura del firmware

- Protocolo de seguridad Secure Socket – Transport Layer TLSv1.2

- Conexión segura por WiFi según WPA3

- Motor criptográfico acelerado por hardware

Conexión segura con la nube

Para establecer una conexión segura con la nube, el dispositivo y la nube deben realizar una autenticación mutua, seguida del intercambio de una clave de sesión que después se emplea para encriptar el canal de comunicación. Por lo general, para este proceso se emplea el protocolo TLS.

Para establecer una conexión TLS mutua, es necesario disponer de los siguientes elementos criptográficos en el dispositivo o en la nube. Además, los activos deben estar armonizados entre sí.

Los elementos en el dispositivo son:

- ID del dispositivo: identidad unívoca del dispositivo, invariable y a prueba de falsificaciones.

- Clave del dispositivo: es una clave privada, única para cada dispositivo y que debe ser secreta.

- Certificado del dispositivo: este certificado contiene la clave pública asignada a la clave privada del dispositivo.

- Root CA: es la autoridad certificadora raíz de la nube, empleada para autenticar el punto final de la nube.

El proceso de grabación de estos parámetros en el terminal se denomina «Device Provisioning» (aprovisionamiento del dispositivo).

En el lado de la nube, los elementos son:

- Lista de ID de los dispositivos: una lista con identificadores de los dispositivos que se deben autorizar para las conexiones.

- Certificados de dispositivos: Claves públicas correspondientes a los ID de los dispositivos que permiten autenticar dichos dispositivos.

El proceso de grabación de estos parámetros en el punto final en la nube se denomina cloud onboarding. Estos valores criptográficos se deben guardar de manera segura tanto en el dispositivo como en el punto final en la nube. La publicación de estos valores en cualquier fase del ciclo de producción del dispositivo puede suponer un riesgo para la seguridad. Con frecuencia, la interacción humana con estos activos criptográficos representa la principal amenaza, por lo que es necesario seguir estos pasos para garantizar la máxima seguridad.

El módulo Cordelia I, junto con la plataforma QuarkLink, permite una conexión segura con la nube mediante el «aprovisionamiento de dispositivos sin contacto» y una integración digital segura (Figura 3). Además, se puede efectuar una gestión completa del dispositivo, incluyendo la migración remota a la nube (remote cloud migration), durante todo el ciclo vital de un dispositivo.

Aprovisionamiento sin contacto con QuarkLink

En este proceso, el dispositivo se configura con todos los parámetros necesarios para la conexión con la plataforma en la nube, incluyendo los recursos criptográficos, sin requerir una intervención humana.

Abarca la configuración de varios parámetros, incluyendo los activos criptográficos antes mencionados del dispositivo. El módulo Cordelia I, junto con la plataforma QuarkLink, permite el aprovisionamiento sin contacto sobre el terreno. Cada módulo se suministra con un conjunto de claves único, preinstalado y a prueba de manipulaciones de hardware.

La clave privada está fijada al hardware y no se puede consultar desde la aplicación. El software de la aplicación solo puede acceder a la clave pública y utilizar la clave privada para otras operaciones criptográficas.

Integración digital segura

En este proceso, el punto final de la nube se configura de tal modo que permite una conexión autenticada a los terminales. Para ello, en el punto final de la nube se guardan los parámetros antes mencionados: «Lista de IDs de los equipos» y «Certificados de los equipos».

La plataforma QuarkLink permite realizar una integración digital segura de los aparatos en los principales proveedores de servicios en la nube, incluyendo los servidores propios. Esto se hace mediante APIs REST autenticadas facilitadas por los proveedores de servicios en la nube.

Asociación de Würth Elektronik con Crypto Quantique

La combinación de la plataforma de software de seguridad QuarkLink de Crypto Quantique con los módulos inalámbricos de Würth Elektronik permite la conexión automática y segura de miles de nodos de sensores con servidores locales o alojados en la nube. La plataforma permite el aprovisionamiento de equipos, la integración (onboarding), la supervisión de seguridad, así como la renovación y revocación de certificados y claves, todo ello con solo pulsar unas teclas en la interfaz gráfica del usuario. Los usuarios disponen así de todas las funciones necesarias para la gestión de los dispositivos IoT a lo largo de su ciclo de vida.

Gerhard Stelzer estudió Ingeniería Eléctrica y de la Información en la Universidad Técnica de Múnich, y se graduó allí como Ingeniero. Inició su vida laboral en el desarrollo de tecnología de comunicación óptica de alta velocidad en Siemens AG y en 1995 se pasó al periodismo especializado, incorporándose al medio «Elektronik». Desde 2021 ocupa el cargo de Editor Técnico Senior en Würth Elektronik eiSos.